Posted by adrianc4022 at 5:53 p.m.

Adware, malware, Wi-Fi, acceso físico, contraseñas… este artículo nos pone al tanto sobre los métodos y programas recomendados para proteger nuestros equipos de las diversas amenazas informáticas, como también para prevenir problemas relacionados con la privacidad de nuestros datos.

Contraseñas

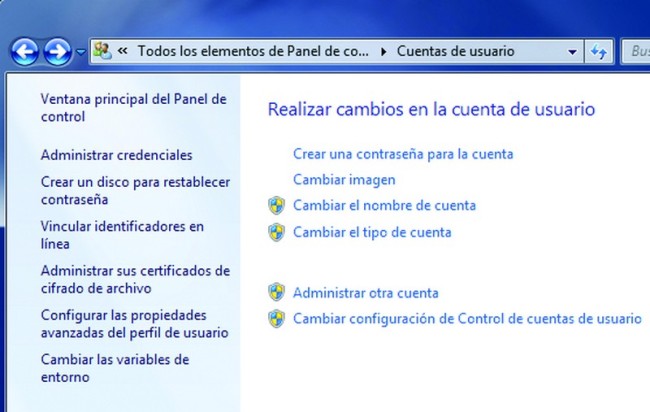

Windows corre con dos ventajas por sobre otros sistemas operativos: es el más popular y, por lo tanto, el que los usuarios más usan a nivel global. Sin embargo, también cuenta con algunas desventajas: es un software cerrado, de licencia paga y muy vulnerable a amenazas externas si no tomamos precauciones.Ante un sistema inseguro conviene poner en práctica algunos consejos para estar mejor prevenido ante cualquier amenaza –directa o indirecta– que pueda afectar el funcionamiento de nuestra PC, nuestra información o nuestra privacidad. Todas las versiones actuales de Windows permiten establecer una contraseña para el o los usuarios que posean una cuenta en el sistema. Desde el icono [Cuentas de usuario] dentro del [Panel de control] se pueden administrar, crear, eliminar y poner contraseñas a las cuentas de usuario. Es un hecho que ingresar contraseñas es tedioso, pero esto incrementa muchísimo la seguridad y la privacidad, sobre todo cuando nuestro equipo almacena información sensible.

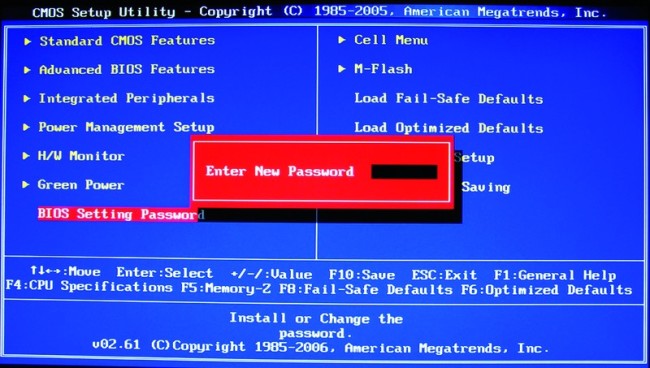

Nunca sabremos cuándo podemos sufrir un robo, y una contraseña con encriptación de archivos hará imposible que ojos ajenos accedan a nuestra información. Si el equipo es compartido en casa o en la oficina, se puede configurar el salvapantallas de Windows para que nos solicite la misma contraseña que usamos para iniciar sesión al volver a nuestra PC pasados unos minutos (es decir, cuando queremos que el salvapantallas desaparezca). Otra posible barrera en nuestro equipo es la que se puede establecer en el Setup del BIOS.

Esto es muy útil, sobre todo, si nuestro equipo es portátil, ya que es más propenso a robos o extravíos: cada vez que se enciende la PC se solicita una contraseña al instante.

El apartado de Cuentas de usuario en el Panel de Control de Windows nos permite crear cuentas con permisos limitados y establecer contraseñas para cada usuario.

Establecer una contraseña en el inicio del equipo incrementa aún más la seguridad. Se puede instalar ingresando en el Setup del BIOS y puede aplicarse sólo al ingreso del Setup o al arranque de la PC.

Actualizaciones

Las actualizaciones de Windows suelen corregir bugs del sistema, enmendar errores y subsanar fallos de seguridad (recordar uno de los casos más bochornosos para Microsoft, como lo fue el agujero de seguridad aprovechado por el gusano de Internet Sasser.E, en 2004, que apagaba equipos sólo por estar conectados a Internet). Es importante tener activada esta función y controlar que no se anule debido a resabios de algún malware o a un fallo de Windows. El resto de las aplicaciones también debe estar al día para evitar posibles agujeros de seguridad.

Actualmente gran número de aplicaciones incorpora una función para verificar y auto-actualizar a nuevas versiones, pero no todas cuentan con esta práctica función. Para evitar tener que revisar una por una periódicamente, existe un software que lo hace por nosotros, se trata de SUMO, es gratuito y se descarga desde el siguiente enlace: www.kcsoftwares.com/?sumo.

SUMo es una pequeña aplicación gratuita que indica cuáles de nuestros programas instalados tienen una versión más reciente, nos ofrece links casi directos para descargar las nuevas versiones de Internet.

Firewall

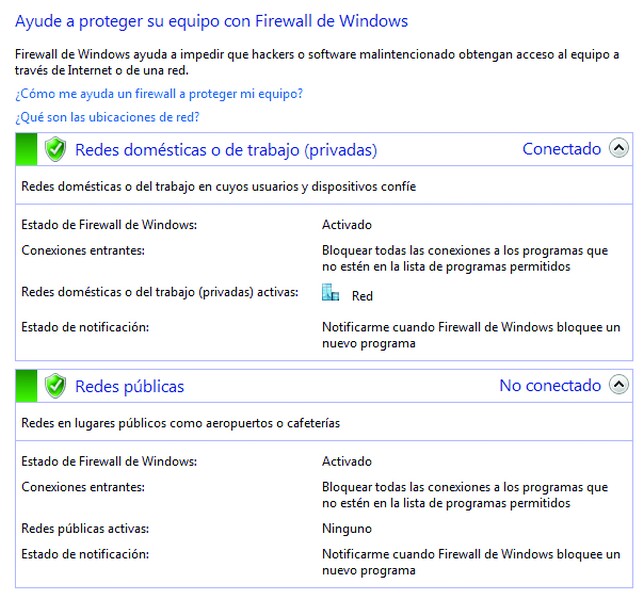

Todas las versiones y ediciones de Windows, desde XP (con Service Pack 2), incluyen en forma nativa un Firewall (o cortafuegos) como servicio que corre en forma predeterminada. En equipos de bajos recursos de hardware esta opción se suele desactivar, pero esto no siempre es conveniente, más aún cuando nuestro equipo está conectado en forma directa a un módem, es decir, sin pasar por un router, que suelen contar con un Firewall incorporado.

La función de un Firewall es la de bloquear posibles accesos indeseados de hackers y gusanos de Internet. A la vez, también bloquea tráfico saliente que pueda afectar la seguridad de nuestro equipo y la de nuestra información.

Si bien el Firewall integrado en Windows es un tanto básico, no muy intuitivo a la hora de la configuración fina y con pocas funciones, siempre se puede desactivar para instalar una solución de terceros, como el Agnitum Output Firewall (www.agnitum.com) o el Zone Alarm Personal Firewall (www.zonealarm.es).

Si nos conectamos a Internet mediante un router no es prioritario tener el Firewall de Windows activado, pero no está de más: permite un mayor control y seguridad. Evitar el robo de información

Para evitar el robo de información en equipos a los que múltiples usuarios tienen acceso físico, lo ideal es limitar o bloquear el acceso a Internet y a los puertos USB (y la disquetera, en el remoto caso de que aún el equipo cuente con una). Los puertos USB pueden ser desactivados desde el Setup del BIOS (configurar la opción [Onboard USB Ports] en [Disabled]) y obligadamente colocar una contraseña al BIOS Setup (desde Set Administrator Password en el menú principal).

No obstante, debemos tener en cuenta que existen formas de borrar la configuración del BIOS Setup, limpiando la CMOS RAM desde el sistema operativo o desde el jumper llamado Clear CMOS en el motherboard. Dependiendo del nivel de conocimientos de cada usuario podemos optar por seguir con los siguientes pasos o no: Con el tweaker podemos eliminar la función [Ejecutar…] del menú Inicio y además negar el acceso a la consola de comandos (cmd.exe).

Todo esto es para impedir la ejecución del comando debug de la consola de comandos, ya que desde el mismo se pueden ingresar sentencias para borrar la CMOS RAM y restablecer así la configuración de fábrica del BIOS, lo que habilitaría nuevamente los puertos USB del equipo. Otro detalle importante es “segurizar” el chasis de la computadora por medio de un candado, para evitar el acceso al jumper de borrado de la CMOS RAM.

Muchos gabinetes vienen con la posibilidad de colocarles uno fácilmente; es decir, vienen de fábrica con dos pequeñas chapas perforadas en donde se puede colocar la traba, que resulta útil además, para evitar el robo de componentes internos.

Una buena forma de impedir el robo de información en equipos compartidos por varios usuarios (como en oficinas, por ejemplo) es desactivar puertos USB desde el BIOS Setup. Borrado seguro de datos Aparte de limpiar archivos residuales y de optimizar el Registro de Windows, el programa CCleaner incluye otra interesante función que juega en favor de nuestra privacidad: el borrado seguro y definitivo de información sensible. Al borrar un documento, video o imagen en Windows, el archivo se envía a la Papelera de Reciclaje.

Si vaciamos la Papelera de Reciclaje, en realidad sólo se elimina una llamada o vínculo en la primera tabla de particiones (hay una segunda, de respaldo). Pero la información –el conjunto de bits reales que conforma un archivo– sigue estando allí. Por lo tanto no es imposible de recuperar y volver a darle forma de archivo, sólo basta con regenerar la entrada en la tabla de particiones principal.

Existe software para hacer esto y nos ha ayudado en casos de emergencia, cuando por accidente borramos algún archivo. ¿Pero qué ocurre cuando la situación es al revés? Si queremos borrar un archivo de nuestra PC y que no haya forma de recuperarlo (ni siquiera con avanzado software forense) entonces debemos borrarlo, vaciar la Papelera de Reciclaje, y luego, ejecutar la función [Limpiar] de CCleaner, pero con una opción activada en su panel de configuración, la denominada Borrado seguro del espacio libre; es decir, aquel lugar que no está ocupado actualmente por archivos. Esta opción cuenta con varias modalidades: una pasada, tres pasadas, siete pasadas o 35 pasadas (método Gutmann). Con el término pasadas nos referimos a la cantidad de veces que los bits reales son convertidos en ceros o unos, sobrescribiendo la información almacenada. Con una pasada alcanza, 35 ya es para casos extremos.

Para evitar que cualquier archivo residual eliminado (incluyendo los que estaban en la Papelera de Windows) pueda ser recuperados, CCleaner ofrece 4 métodos de borrado seguro. Navegador web seguro Hoy en día es indispensable usar un navegador actualizado y seguro: Google Chrome, SRWare Iron (similar a Chrome pero sin comprometer nuestra privacidad), Mozilla Firefox, Opera, Safari… En lo posible tratemos de evitar Internet Explorer y sus versiones de hace unos años.

Backup

Realizar respaldos de información en forma periódica es vital para no perder información, tiempo ni dinero. En caso de un siniestro o desperfecto que no nos permita acceder a esa información podemos trabajar desde un respaldo en otro equipo usando unidades removibles como pendrives o discos externos. Otra cuestión importante sobre el respaldo de información es su automatización. Al ser una tarea un tanto tediosa los usuarios suelen dejarla “para más adelante”.

Aplicaciones como Second Copy (www.secondcopy.com) o Cobian Backup (www.cobiansoft.com) incluyen funciones para automatizar los respaldos de información. Por último, vale aclarar que contar con un único respaldo no es aconsejable. Muchos usuarios guardan sus respaldos en la misma PC (en otro disco, por ejemplo). Si un robo ocurre, la información se irá al igual que su respaldo. Otros usuarios, más precavidos, guardan los soportes de respaldo en otro lugar de la misma oficina. Si un incendio ocurre, los datos se perderán junto con su respectivo backup.

Un buen método es contar con dos soportes de backup (por ejemplo, dejar uno en la oficina y otro en casa) e ir alternándolos cada vez que concluye un backup automático.

Además, una copia alternativa extra en la nube no viene mal. Servicios de backup online como Dropbox (www.dropbox.com) o Google Drive (www.google.com/drive) son gratuitos para volúmenes de información de nivel personal, pero no son automáticos. JustCloud (www.justcloud.com) es un servicio de respaldo que permite automatizar copias de información y subirlas a Internet.

Brinda servicio gratuito pero ofrece poco espacio de almacenamiento. La opción paga es realmente muy versátil y conveniente.

Realizar copias de seguridad periódicamente es otra pata fundamental de la seguridad de nuestros datos. Cobian Backup es una excelente solución para automatizar esta tarea.

Fuente. Esta nota fue publicada originalmente en la edición 139 de revista POWER. Podes suscribirte a la versión impresa y/o digital aquí.

Escrito por: Javier Richarte